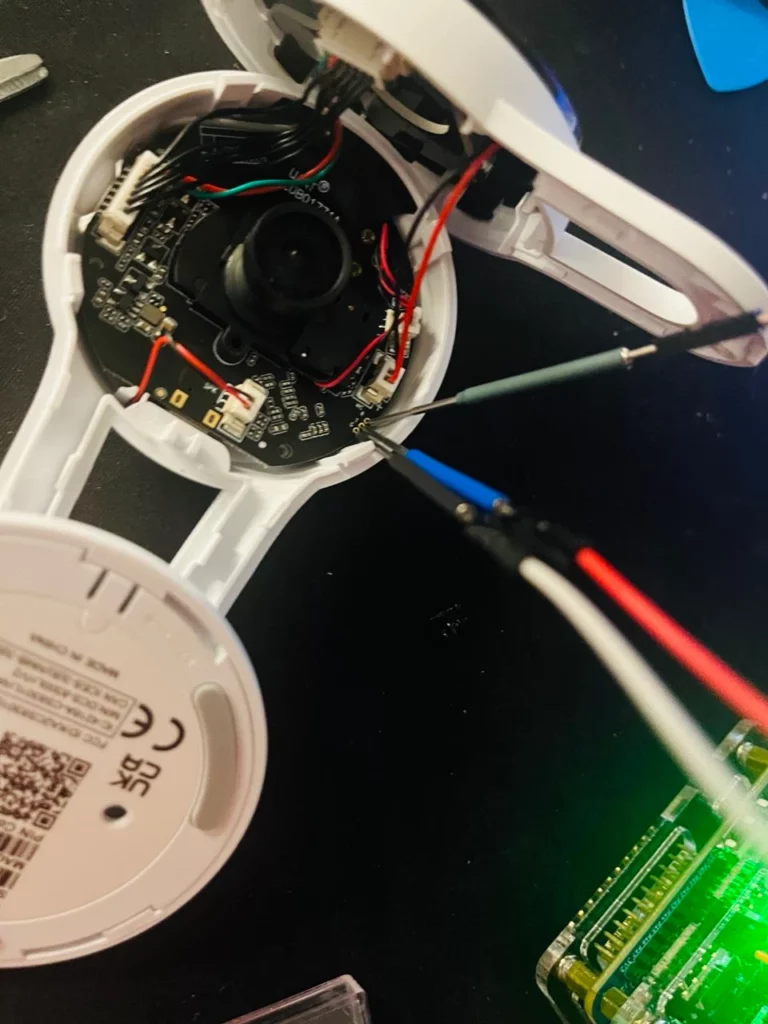

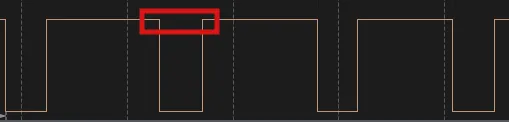

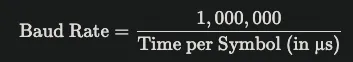

Ja – in diesem konkreten Fall ist physischer Zugriff erforderlich, da der Zugang über die serielle Schnittstelle erfolgt, die direkt am Gerät verfügbar ist. Solche Angriffe sind in realen Szenarien häufiger als gedacht – etwa durch Innentäter, gestohlene Geräte oder manipulierte Lieferketten.

Darüber hinaus können Angreifer baugleiche Geräte erwerben, Schwachstellen analysieren und daraus Remote-Angriffe ableiten – zum Beispiel über Cloud-Funktionen oder mobile Apps. Deshalb prüfen wir auf Wunsch im Rahmen unserer Penetrationstests gezielt auch physische Angriffsvektoren und die Sicherheit von IoT-Hardware.